Кожна шоста “прогалина” в захисті сайтів в зоні .UA – є дуже критичною – Держспецзв’язку

Кібербезпека є однією з ключових гарячих точок у протистоянні з ворогом. У Державній службі спеціального зв’язку та захисту інформації розповіли ТЕКСТам про основні задачі відомства в військовий період та про те, як влаштовано систему кіберзахисту держави.

Про задачі кіберзахисту

Основною системою, яка забезпечує кіберзахист державних органів, є Система захищеного доступу державних органів до мережі Інтернет. Нею користуються близько 200 державних органів, в тому числі органи сектору безпеки і оборони. СЗДІ левову частку кібератак припиняє і блокує, в тому числі в автоматичному та напівавтоматичному режимі (спроби втручання, DDoS, зараження та розповсюдження шкідливого програмного забезпечення). Йдеться про тисячі таких інцидентів щодня.

Фото: Media Sapiens

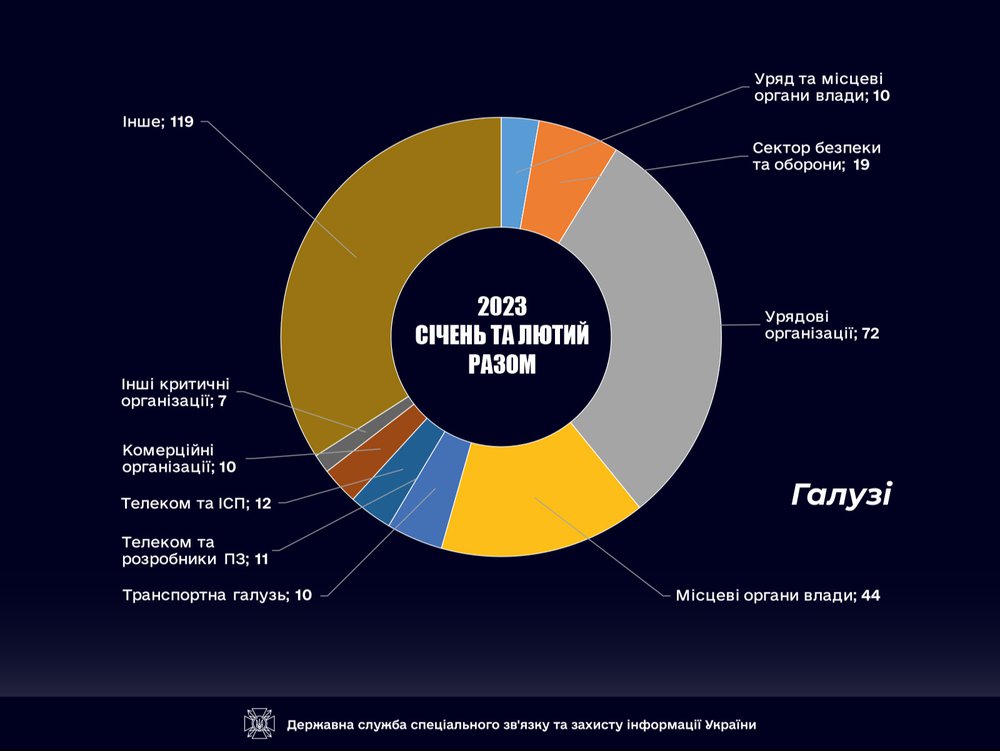

Крім того, Держспецзв’язку розслідує й кіберінциденти в інших державних органах, на об’єктах критичної інфраструктури. Цим займається Урядова команда реагування на комп’ютерні надзвичайні події CERT-UA. За минулий рік вона дослідила в ручному режимі 2194 кіберінциденти (з 24 лютого – 1655). Переважна більшість таких атак стосується цивільних цілей. Зокрема, чверть з них була спрямована проти уряду та місцевих органів влади. Також до галузей, що найбільше атакують, відносяться енергетика, сектор безпеки та оборони, телеком і розробники, фінансовий сектор, логістика.

Однією з найбільш вразливих точок входу загроз є електронна пошта. Зловмисники часто прагнуть її скомпрометувати, аби отримати доступ до критичної інформації і розвинути за рахунок цього атаку. Причиною успішної реалізації кібератак часто виступає людський фактор, наприклад, допущення вразливості розробником, неправильна конфігурація системи, необачність користувача тощо. Тому для мінімізації ризиків, зокрема, необхідно дотримуватись кращих практик та систематично проводити тренінги зі співробітниками для підвищення рівня обізнаності щодо правил кібергігієни, кажуть в Держспецзв’язку.

ДСЗ постійно посилює захищеність інформаційних ресурсів країни. Одним із напрямів роботи є виявлення вразливостей українських інформаційних ресурсів, попередження відповідальних та контроль про необхідність нейтралізувати знайдені «прогалини» у кібербезпеці. Зокрема, мова йде про цільові сканування вебресурсів у зоні .UA та GOV.UA. 16% виявлених під час таких сканувань вразливостей мають високий рівень критичності, середній рівень критичності мають близько 60% вразливостей. Решта – вразливості з низьким рівнем критичності.

Після виявлення проблем фахівці Держспецзв’язку проводять з власниками цих ресурсів бесіди та надають рекомендації щодо усунення недоліків. Згодом відбувається перевірка - чи були усунуті вразливості. У переважній більшості випадків результату досягають з першого разу. Якщо ні - проводять додаткові перевірки та консультації.

Одним із факторів ризику є використання неліцензійного програмного забезпечення. Його апріорі слід сприймати як шкідливе через високу ймовірність інтеграції в нього шкідливих програм. І навіть без них неліцензійне ПЗ часто не отримує актуальних оновлень безпеки, що дає зловмисникам більше варіантів для реалізації своїх цілей. Саме тому в державних органах має використовуватися виключно ліцензійне ПЗ.

Про кібератаки як частину гібридної війни

Загалом відлік російської агресії в кіберпросторі можна починати від 2007 року, з кібератаки на Естонію. Угрупування, активність яких асоціюють зі спецслужбами РФ, і які є активними в кібервійні проти України зараз, наприклад UAC-0028 (APT28/Fancy Bear), UAC-0029 (APT29/Cozy Bear), UAC-0082 (Sandworm), проводили свою діяльність і до 2014 року. Тоді основним напрямком такої «діяльності» була розвідка.

Відлік російської кіберагресії щодо України в Держспецзв’язку ведуть з 2014 року, з першої у світовій історії атаки на виборчу систему. Сама атака на ЦВК не змогла б спотворити результати голосування, проте її наслідки (розміщення інформації нібито про перемогу Дмитра Яроша на президентських виборах) використали російські пропагандисти.

Близько 2014 року було сформовано угрупування UAC-0010 (Armageddon), яке відносять до спеціально створеного структурного підрозділу «Управління ФСБ росії по Республіці Крим та місту Севастополю». До її складу входять кадрові офіцери спецслужби та окремі колишні співробітники правоохоронних органів України. Головною метою діяльності угрупування є проведення цілеспрямованих акцій кіберрозвідки проти державних органів України. Зокрема, протягом усього періоду існування, хакерським угрупуванням UAC-0010 використовуються методи соціальної інженерії для масового розповсюдження фішингових електронних листів зі шкідливим навантаженням.

Найбільшими об'єктами атаки є уряд і місцева влада. Дані: CERT-UA

Відлік російського вторгнення в кіберпросторі та початку повномасштабної кіберагресії, Світової кібервійни, ведуть з 14 січня 2022 року – з атаки на українські державні інформаційні ресурси. Тоді від масованої кібератаки постраждали сайти 22 держустанов. Шести сайтам було завдано значної шкоди, 70 – тимчасово відключено за вказівкою Держспецзв’язку та СБУ.

У середині лютого в Україні також спостерігалися безпрецедентні DDOS-атаки на банківську систему, органи державної влади. 23 лютого було насиченим кіберінцидентами. Після початку повномасштабного вторгнення російські кібероперації проти України можна розцінювати як ті, що підтримують військові операції безпосередньо на полі битви.

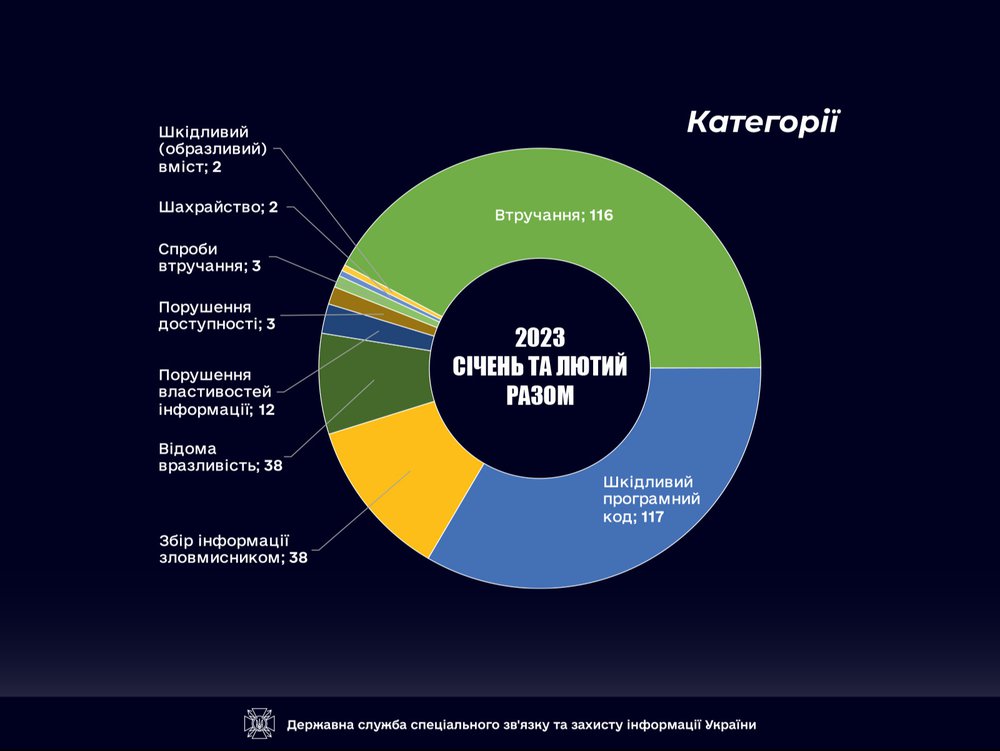

Найпоширенішими кіберзагрозами останніх місяців були втручання в електронні системи та поширення шкідливого програмного коду. Дані: CERT-UA

Активність хакерських угрупувань, пов’язаних з РФ помітно зросла в 2022 році, зокрема у напрямку деструктивної діяльності. Можна виділити створення після 24.02.2022 «народних» угрупувань на кшталт UAC-0108 (KIllNet) та зростання активності хактивістів, основним напрямком діяльності яких є DDoS-атаки та пропаганда.

Цілі, які стоять перед російськими хакерами, відповідають загальним цілям російської воєнної агресії. Основною мішенню російських кіберзлочинців є цивільна інфраструктура, а пріоритети хакерів упродовж повномасштабного вторгнення змінювалися відповідно до воєнних потреб. Хоча державні структури постійно залишалися ключовими цілями кібератак, на початку вторгнення важливими мішенями були медіа та телеком, оскільки російська влада розраховувала на швидку перемогу і сподівалась, що зможе вплинути на українців через ЗМІ. Згодом фокус хакерів і російської армії змістився на енергетичний сектор.