Кіберзахист вищого ґатунку: сотні держустанов використовують піратські програми, що можуть містити шкідливі алгоритми

14 січня, одразу після масштабної атаки на урядові сайти, внаслідок якої частина з них тимчасово припинила роботу, а у частини були змінені перші сторінки, світ побачили рекомендації СБУ про те, як “усунути вразливості до кібератак”. Рекомендації були опубліковані на сайті установи у вигляді docx файлу, і майже одразу спостережливі читачі знайшли ознаки того, що цей файл створено на “ламаному”, або “піратському” програмному забезпеченні.

“Ламане”, “піратське” програмне забезпечення зазвичай можна знайти на спеціальних сайтах – найчастіше це бітторент-трекери – і завантажити собі на комп'ютер безкоштовно. Проте “піратські” програми можуть містити у собі шкідливі компоненти, що були туди додані під час “зламу”.

Зазвичай у “ламаних” програмах можна зустріти “кейлогери” (програми, що шпигують за тим, що ви натискаєте на клавіатурі). Або програми-шпигуни, що крадуть файли визначеного типу з комп’ютера користувача і надсилають на ПК зловмисника. Або навіть програми, що можуть дістати повний контроль над вашим комп’ютером.

Власне, додавання таких шкідливих програм (malware) зазвичай і є головною мотивацією людей, що зламують комерційне програмне забезпечення і безкоштовно викладають його онлайн.

Тобто співробітники СБУ написали рекомендації з протидії кібератакам на “ламаному” програмному забезпеченні, використання якого ставить під загрозу їхні власні комп'ютерні системи. Ідея цього матеріалу виникла одразу після цієї історії.

Яким чином можна визначити, що файли зроблені у “піратській” програмі

Багато типів файлів (наприклад, зображення, аудіо або відео, або згаданий вище файл docx, відомий як “док”-файл), створений у пакеті Office, містять метадані. Зазвичай це невидимі записи про те, за яких умов, коли й чим було створено цей файл, який його тип тощо. Деякі метадані додаються автоматично, деякі з них можна змінювати вручну у самій програмі.

Наприклад, людина, що створює “док” або “ексель”-файл, має можливість додати назву компанії. Однак більшість ніколи цього не робить. Поле може бути відсутнім, залишитися порожнім, або там може бути назва, яку додає зламаний варіант програми (таким чином її модифікували хакери). Таким автографом може бути псевдо “автора” зламу, назва хакерського колективу або інші назви, що слугують своєрідним підписом. У файлі від СБУ це поле містило назву “SPecialiST RePack” – автограф дуже відомого автора зламаних “офісних” пакетів, найпевніше, з Росії. Він, зокрема, має профіль на російському спеціалізованому сайті rutracker, що поширює піратський контент. Станом на 27 січня docx-файл зі сторінки СБУ все ще містив у полі Company запис “SPecialiST RePack” (переконатися у цьому можна, наприклад якщо відкрити файл у Libre Office, вибрати меню File→Properties→Custom Properties).

Назар Токар, програміст та автор подкастів про технології, через гугл-пошук знайшов на сайтах декількох українських державних установ ознаки того, що їхні документи створюються у “ламаних” варіантах Office. Це означає, що захист комп'ютерних систем у цих організаціях може містити дірки, якими можуть користуватися зловмисники, зокрема з Росії. У список потрапили, крім СБУ, Кабмін та окремі міністерства, міські ради, НАБУ, Верховна Рада, консульство в Торонто тощо

Наскільки погана ситуація із піратськими програмами в українських держорганах? Ми вирішили подивитися на це масштабніше. Для цього використали два сайти, куди держустанови масово викладають свої файли. Після завантаження таких файлів ми визначили, які метадані вони містять.

Перевірка data.gov.ua – порталу відкритих даних

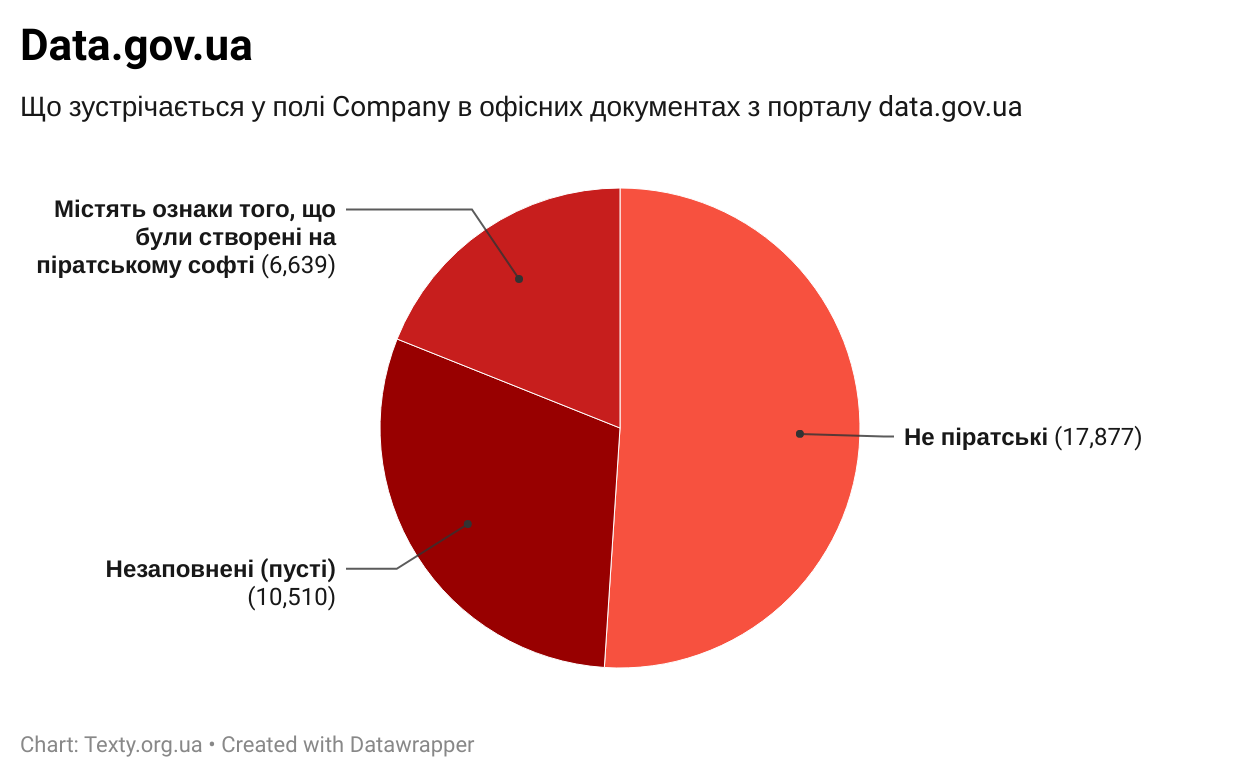

Дуже багато різноманітних держорганів, розпорядників відкритих даних, оприлюднюють на цьому порталі файли із даними або їх описом. Саме тому цей сайт є дуже зручним місцем, де можна подивитися стан справ із піратськими програмами. Ми завантажили всі доступні файли, їх виявилося 276225. Найчастіше метадані можна знайти у файлах популярних офісних пакетів Microsoft Office. Ми виділили такі формати: .doc, .docx, .xls, .xlsx, .rtf, .pdf, .xml. – таких файлів на порталі було 203632.

Близько 17% (~35 тисяч) із них мали в метаданих тег Company. Серед них 6,6 тис. мали ознаки того, що були створені на піратському програмному забезпеченні:

Перевірка rada.gov.ua (Верховна Рада України)

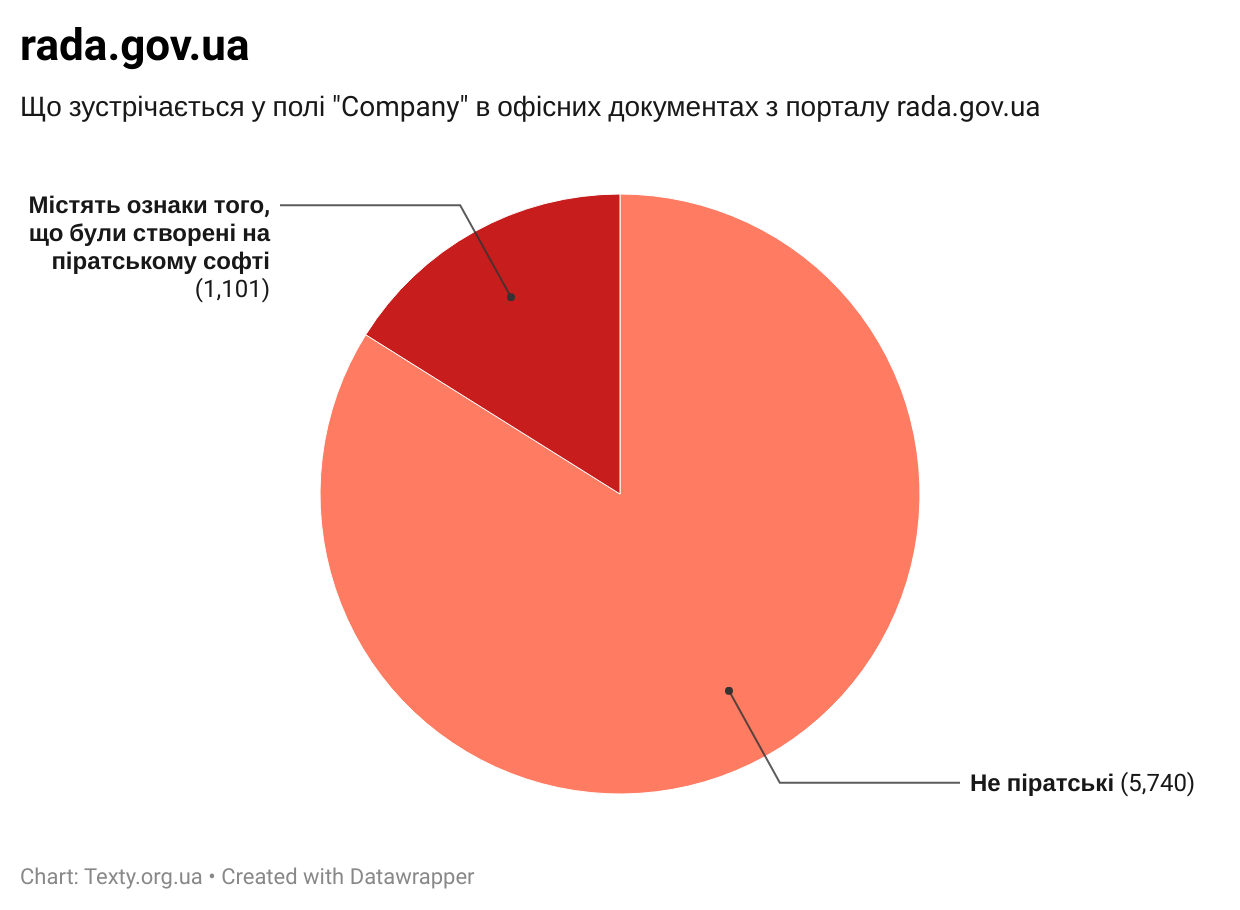

Ми викачали файли супровідних документів зі сторінок близько 6000 законопроєктів що відносяться до IX-го, поточного скликання ВР. Це 37886 файлів. У 31045 з них – поле Company не заповнене або пусте.

Для решти результати наступні:

Про яку кібербезпеку та захист від нападів російських хакерів може йтися, якщо тисячі службовців державних органів, навіть у таких критичних установах, як СБУ та МВС, використовують на своїх комп’ютерах “ламане” програмне забезпечення, що може містити у собі будь-що? І це при тому, що є вільні альтернативи (Libre Office), які не набагато поступаються комерційним аналогам.

Про яку кібербезпеку та захист від нападів російських хакерів може йтися?

До слова, відповідальність за використання піратського ПО несуть керівники підприємств.

Методологія

Як ми визначали, що офісний документ створений у піратській версії програми: за допомогою наступних тегів Company. Назви із цього списку залишають після себе піратські збірки офісних програм Microsoft:

Дані з детальними результатами перевірки двох порталів дивіться у таблицях.