Пошук за "злитим" листуванням російських чиновників. Базова інструкція

Після початку повномасштабного вторгнення Росії в Україну різні хакери почали ламати поштові сервери російських структур і викладати їх вміст у публічний доступ. Як знайти там хоч якусь важливу інформацію? Ми адаптували Aleph — програмне середовище для індексації документів — і в експериментальному режимі завантажили туди майже два десятки таких “зливів” російських компаній і держструктур. У цьому тексті розповідаємо, як працювати в цій системі. Лінк на сам інструмент — у кінці статті.

Навіщо щось шукати в чужому листуванні?

У цифровому світі немає секретів. Більшість користувачів не захищають свої поштові скриньки достатньо, щоб вони не стали здобиччю хакерських угруповань. Водночас листування може містити багато важливих відомостей про особисте життя, комерційні проєкти, ухилення від сплати податків, тіньові схеми, дані паспортів, перельотів, реальні видатки на готелі, розваги, контроль над бізнесом, який публічно не проявляється. Хакери періодично отримують доступ до такого листування.

Втручання в чуже листування є протизаконним. Проте якщо інформація вже потрапила у відкритий доступ, а також становить суспільний інтерес, навичка обробки таких даних може бути корисною для журналістів та активістів.

Стартовий інтерфейс програмної оболонки Aleph

Хакери періодично "зливають" у відкритий чи напіввідкритий доступ бази даних листів зі зламаних поштових скриньок і серверів політичних діячів, компаній, державних організацій. Але ці дані часто не можуть поміститися на комп’ютері звичайного користувача, а також легко здатні зникнути з мережі. До того ж вручну працювати з тисячами файлів майже неможливо.

Один зі способів полегшити аналіз “зливів” — використовувати програмне середовище Aleph, яке розробила команда Проєкту з досліджень корупції та організованої злочинності (Organised Crime and Corruption Reporting Project, OCCRP). Воно зберігає всю потрібну інформацію, розпізнає важливі сутності в тексті та дає змогу швидко шукати інформацію серед різних файлів і масивів даних. Програму розроблено за принципом Follow the money, щоб допомагати журналістам-розслідувачам шукати збіги в даних реєстрів бізнесу, нерухомості, "зливах" фінансових документів тощо. "Алеф" уміє розпізнавати пов'язані з фінансовими оборудками сутності: номери рахунків, телефони, імейли, назви компаній тощо. Ми вирішили, що великі датасети з поштових серверів теж можна так індексувати.

Частину "зливів" медіа вже опрацьовували, частина лише з'являлася одним рядком в інформаційних повідомленнях. Тому, на нашу думку, спільноті дослідників і розслідувачів може бути цікаво опрацьовувати ці документи в такому форматі.

Датасети, до яких ми надаємо доступ через Aleph

- Neocom Geoservice — листи російської інженерної компанії, що займається бурінням;

- Transneft / Транснефть — листування R&D департаменту російської державної нафтовидобувної компанії;

- MashOil — листування російської компанії, яка займається створенням і підтримкою обладнання для буріння;

- Aerogas — листування нафтогазовидобувної компанії;

- Gazregion — листування компанії, яка займається нафто- та газопроводами в РФ;

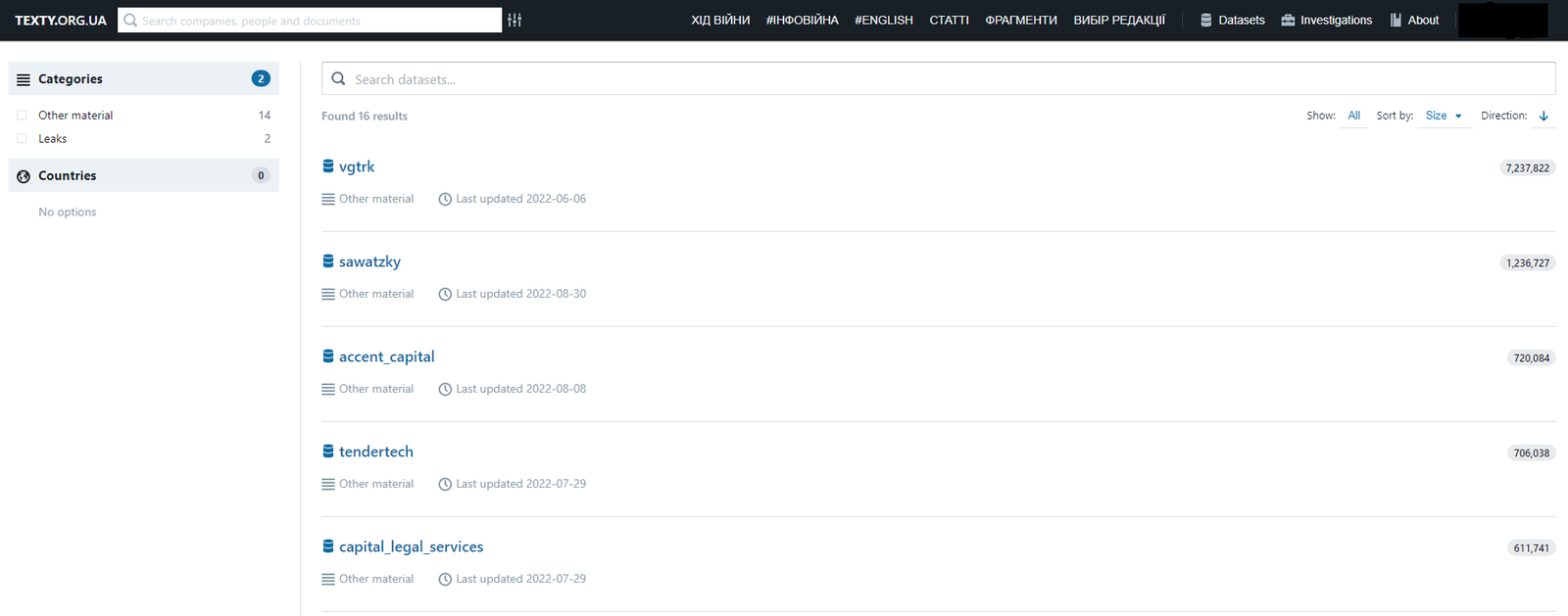

- VGTRK — майже 1 млн листів російського державного мовника ВГТРК;

- Ministry of Culture of the Russian Federation / Минкультуры России — 230 тис. електронних листів російського Мінкультури;

- Rosatom / Росатом — 15 Гб файлів, що належать компанії Росатом;

- Diaconia — майже 60 тис. листів департаменту доброчинності Російської православної церкви, який відповідає, серед іншого, за роботу з біженцями (матеріал Слідства);

- Khava-d — листування Дмитра Хавченка, бойвика “ДНР” з позивним “Морячок”, який, імовірно, мав відношення до криптобізнесу та відмивання через нього грошей спецслужбами РФ (частина цієї історії, наприклад, тут);

- NZF_DNR_feb2017.tgz — файли щодо зв’язків “ДНР”;

- ROSOBORONEXPORT — документи провідного постачальника зброї Росії (обговорювали в росЗМІ);

- Sberbank of Russia — файли бюро перекладів російського Сбєрбанку;

- Mosekspertiza — понад 150 тис. листів та 8200 файлів державної компанії, яка надає консультаційні та оціночні послуги бізнесу;

- Continent Express — файли та бази даних російської туристичної компанії, яка обслуговує бізнес і владу в Росії;

- Worldwide Invest — листування інвестиційної компанії;

- Sawatzky — листування компанії, яка займається управління нерухомістю в Росії;

- Accent Capital — листування компанії, яка займається інвестиціями в нерухомість у Росії;

- Tendertech — листи компанії, що займається обробкою фінансових документів у Росії;

- Capital Legal Services — файли російської юридичної компанії;

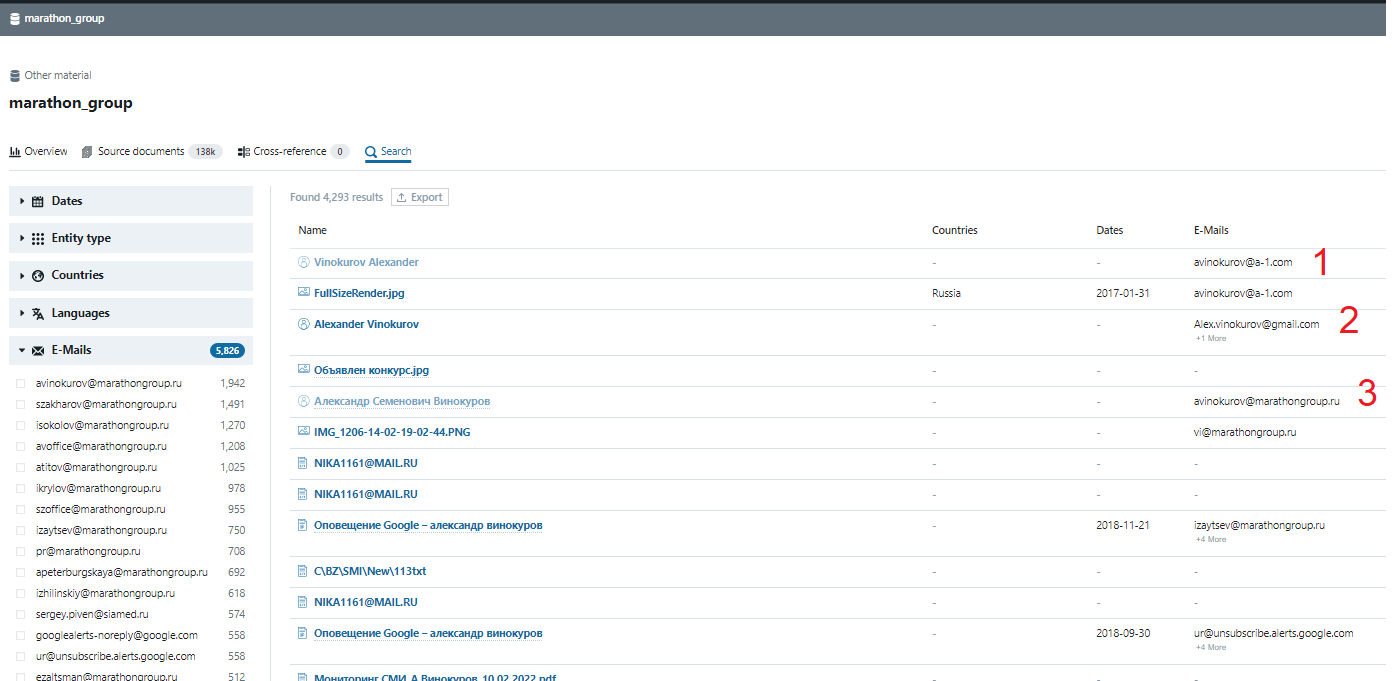

- Marathon Group — листування компанії Александра Вінокурова, зятя міністра закордонних справ Росії Лаврова;

- Gazprom Linde Engineering (у роботі) — листування спільного російсько-німецького підприємства, що займається інженерними рішеннями для нафтогазової промисловості;

- Technotec (у роботі) — листування компанії, що надає технічні послуги Роснєфті і Газпромнєфті в Росії.

Що потрібно знати про "зливи", перш ніж починати з ними працювати?

По-перше, отримати одразу сенсаційний набір даних, якщо не йдеться про скриньку топового посадовця або особи / групи осіб, які дійсно ухвалюють рішення, буде великою удачею. Найімовірніше, в “брудному” дампі буде багато рекламного спаму, рахунків за комірне, а якщо йдеться про груповий злив великої компанії, то безкінечні “перенаправлення”, привітання, моніторинги, огляди тощо. Звісно, і вони можуть бути предметом дослідження, але слід бути готовим шукати голку в ста копицях сіна. Краще приблизно окреслити для себе перелік ключових слів / сутностей, які плануєте шукати, від яких можна відштовхуватися. Продумати гіпотези, навіть якщо більшість з них зрештою виявляться хибними. Ось приклад, якими можуть бути "ключові слова" для пошуку історій:

— Україна / український, ДНР / ЛНР / Крим, Київ (і всі назви українських обласних центрів у варіаціях), прізвища ключових осіб, урядовців, депутатів, високопоставлених колаборантів тощо.

Слід бути готовим шукати голку в ста копицях сіна

По-друге, навіть якщо людина / організація має необережність обговорювати через електронну пошту свої шпигунські замисли, кримінальні плани або фінансові оборудки, обман клієнтів чи підрядників тощо, то далеко не факт, що у "злив" потрапила саме основна скринька, з якої ведеться таке обговорення. Єдиного правила немає: “дєлішки” можуть обговорювати і з приватної скриньки, щоб не потрапити під моніторинг службою безпеки корпоративного емейла. Або навпаки: щоб “тємка” не вийшла за межі організації, її будуть “перетирати” в рамках корпоративних серверів. Яка з цих скриньок — основна чи додаткова — потрапила в “дамп” — це лотерея. До цього самого пункту варто додати, що навіть у разі такого головотяпства, предмет “схеми” може бути зашифрованим. Наприклад, “відвантаж мені 5 кг” може бути й реальними 5 кг чогось, і 5 тис. / млн у грошах.

По-третє, у вкладеннях до листів можуть бути й корисні документи (презентації, квитанції, квитки тощо), і спам або віруси.

Найризикованіші pdf, doc та excel файли. Відтак відкривати вкладення з чужих скриньок слід дуже обережно. А краще не відкривати взагалі — Aleph дає змогу читати вміст файлів, не відкриваючи їх у себе на комп’ютері. Це не дає 100% гарантій безпеки, але прибирає більшу частину потенційних напрямів для кібератаки.

По-четверте, слід зважати, що скачане листування стосуватиметься певного часового періоду і не обов’язково є найсвіжішим. І, звісно, не оновлюється, якщо лише хакери не “прикрутили” на пошту жертви автоматичне пересилання на зовнішній сервер. Це означає, що історія, яку ви знайдете в листуванні, може починатися з середини або закінчуватися “на півслові”.

Як сортувати листи незнайомців?

Одним зі способів сортування листів зі "зливів" є використання програмного середовища Aleph. Розслідувачі OCCRP працюють у ньому з реєстрами та зливами документів типу Panama Papers, відшукуючи зв’язки між десятками мільйонів фігурантів по всьому світу. Тож ми припустили, що програма зможе допомогти нам сортувати такий неорганізований масив даних, як злите листування низки російських людей і компаній.

Ми підняли власну версію “Алеф” на своєму сервері й у експериментальному режимі залили туди "зливи" пошт російських чиновників і працівників бізнесу. Частина з них уже отримала деталізовані розбори в медіа, а частину тільки згадували як факт зламу пошти певної організації.

Серед цікавих датасетів — листування співробітників ВГТРК — головної пропагандистської телерадіокомпанії Росії, кількох інвестиційних і юридичних фірм, компаній з управління нерухомістю, серед яких Марафон Груп, компанії зятя міністра закордонних справ Росії Сергія Лаврова Олександра Вінокурова. Також у наш експеримент потрапили деякі листування синодального відділу з благодійності Російської православної церкви, Мінкультури Росії тощо.

Інтерфейс сторінки з переліком датасетів

На цьому етапі ми не вдаємося до пошуку конкретних історій, а показуємо, що саме “вміє” програма.

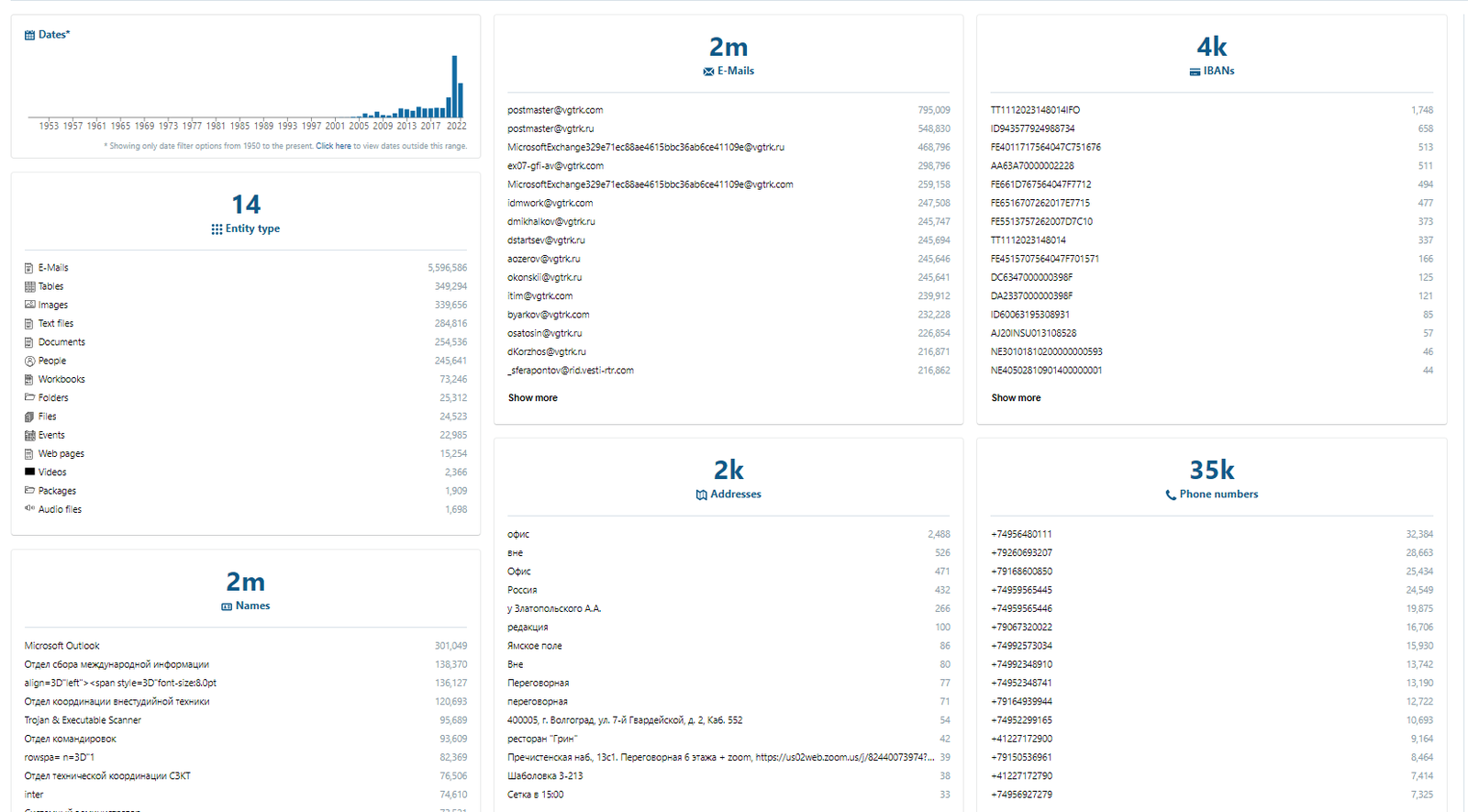

Її головна перевага — самостійне “визначення сутностей”, які програма знаходить у межах великого масиву документів (зокрема сканів документів) і структурує. Серед типів даних, які програма відбирає для аналізу:

- електронні листи

- документи (файли doc)

- презентації

- зображення

- таблиці

- люди вебсторінки

- відеофайли

- аудіофайли

- текстові файли

- заплановані події (зум-коли, події в гугл-календарі) тощо

Сутності, які “Алеф” “розпізнає” автоматично:

- номери телефонів

- імена, прізвища

- банківські рахунки

- адреси електронної пошти

- поштові адреси

Результат "первісного переділу" — який вигляд має датасет з листами на дашборді після того, як його "залили" в "Алеф"

Такі дані можна отримати вже при першому аналізі масиву програмою. Ба більше, “Алеф” сортує згадки про певні сутності й дає змогу зрозуміти, як часто використовували певну електронну пошту, номер телефону тощо. Звісно, частота згадок не обов’язково означатиме важливість певного персонажа. Приміром, номер телефона офісу може просто бути записаний в автопідписі в усіх його співробітників, або ж через електронну пошту секретаря проходить вся вхідна документація. Так само через поштові скриньки IT-департаменту, найімовірніше, проходитиме велика кількість сервісних запитів.

Утім, навіть перший “переділ” даних може дати певні зачіпки. Приміром, у цьому “дампі” листів інвесткомпанії “Акцент Капітал” у переліку найчастіше згадуваних номерів телефонів у листуванні впадають в око два кіпрські номери. Можна припустити, що це вказує на відносно інтенсивне листування з певним кіпрським клієнтом або підрядником (подальший аналіз це підтверджує). У цьому випадку — нічого надзвичайного для інвестбізнесу. Проте інші, більш екзотичні телефонні коди, могли б привести до цікавішої історії.

Також перший переділ показує згадані в листуванні електронні адреси та імена, які найінтенсивніше використовують.

За кожною з них “ховається” весь перелік згадок цієї сутності в нашому датасеті. Водночас важливо, що “Алеф” досить чутливий до варіацій імен і прізвищ. Тому “Владимир Зеленский”, “Вова Зеленский”, “В. Зеленский” та “Volodymyr Zelenskiy” він визначатиме як різні сутності. На це слід зважати під час здійснення базового пошуку, особливо якщо йдеться про іноземні прізвища та імена, написання яких кирилицею (або навпаки — написання латинкою російських та українських імен) не є очевидним і може бути зафіксоване в різних варіаціях.

Базовий пошук

Базовий пошук по базі даних слід здійснювати через пошуковий рядок. Якщо на початковому етапі немає розуміння, яку саме інформацію ви шукаєте, можна спробувати попрацювати з найпростішими гіпотезами і вводити пов’язані з ними слова. Проте слід пам’ятати, що за пошуковим запитом “Украина” система видасть не лише згадки про Україну в листуваннях, а й бронювання в готелях з такою назвою. А прізвище “Зеленский” може стосуватися не тільки українського президента, а й зовсім інших людей. Тому що чіткішим буде запит — то краще.

Налаштування розширеного пошуку дають змогу шукати частину слова, виключати певні варіанти результатів з пошукового завдання, шукати зі зміною кількох літер (що корисно під час пошуку чоловіків і жінок з однаковим прізвищем, в якому змінюються 2-3 літери в закінченні).

Для прикладу ми здійснимо пошук по імені Олександра Вінокурова, власника “Марафон Капіталу”, зятя міністра закордонних справ Росії Сергія Лаврова. Результат дає можливість дізнатися кілька варіантів його електронної пошти (корпоративні й особисті), а також подивитися на листи, де він є відправником чи адресатом. Також знаходимо кілька згадок прізвища й імені в пошті когось з асистентів, який приймає моніторингові повідомлення від пошукової системи про згадку шефа в медіа.

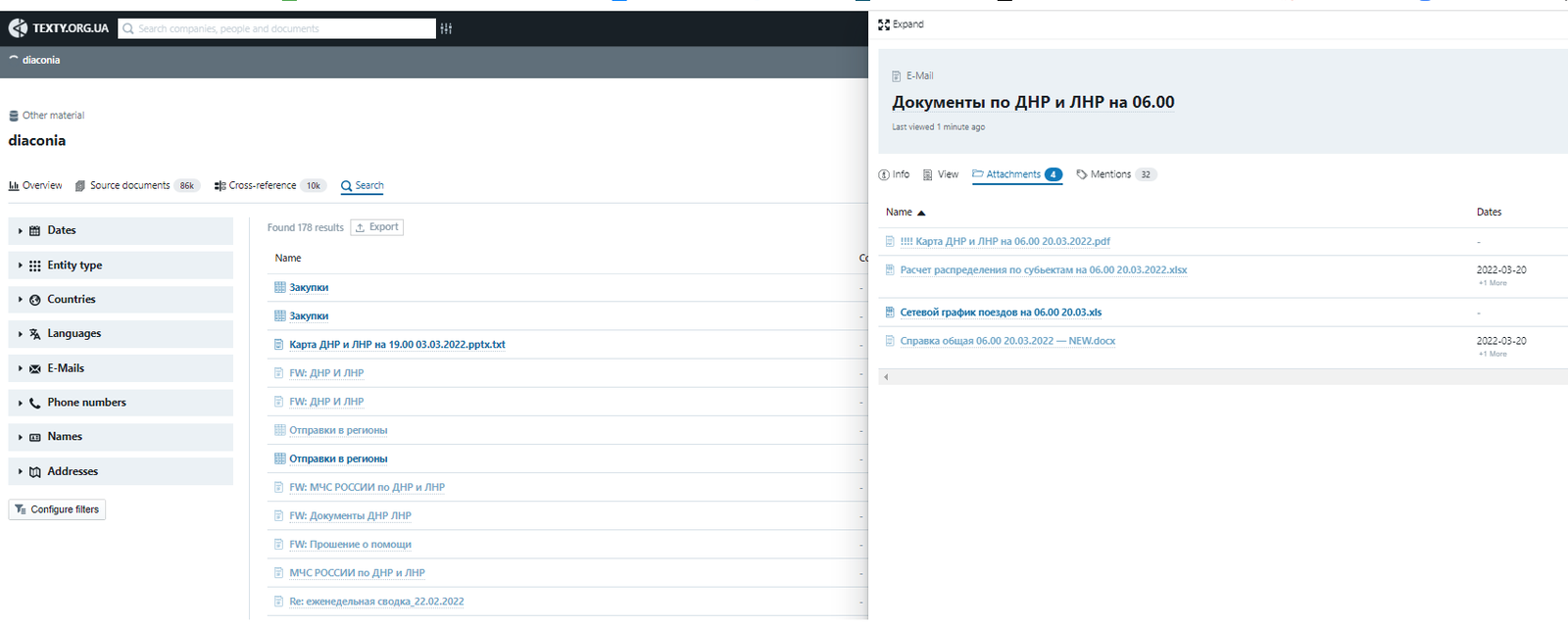

Ще один приклад. За ключовим словом "ДНР" у датасеті "Діаконія" можна знайти згадки про документи щодо розподілу біженців у регіонах Росії (цю діяльність РПЦ координувала з МНС Росії, про це у квітні на основі аналізу цього масиву даних писали журналісти "Слідства").

Порівняння з іншими датасетами

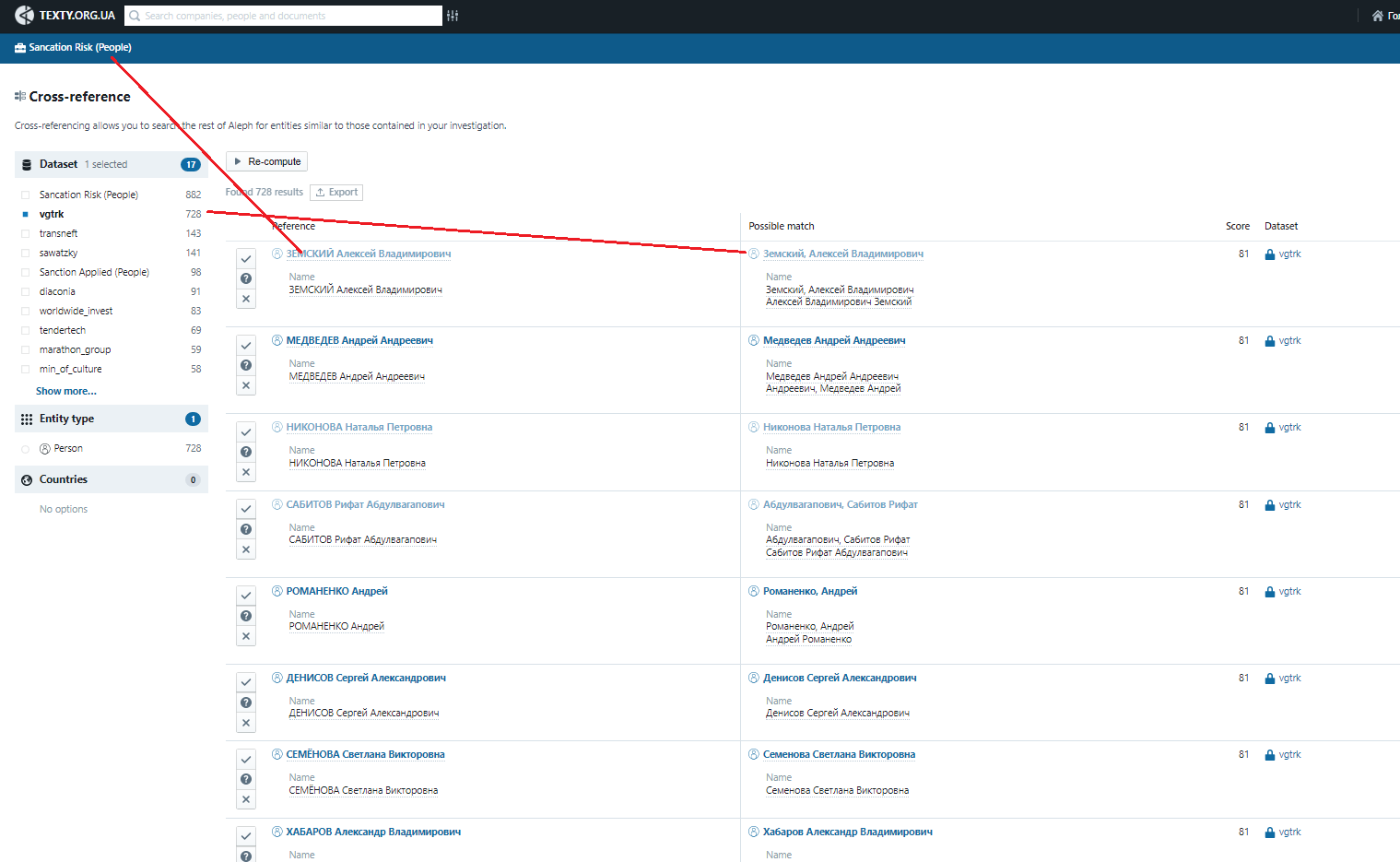

В “Алефі” передбачено режим “розслідувань”. Спрощено йдеться про порівняння кількох датасетів і пошуку збігів між ними. Водночас це не обов’язково мають бути інші “дампи” пошти.

Як найпростіший експеримент ми залили в систему нашу базу псевдосоціологів, перелік підсанкційних осіб і компаній, а також тих, санкції проти яких тільки пропонують запровадити, — з сайту НАЗК. Одним з прикладів результативних збігів є перелік підсанкційних журналістів ВГТРК, частину листування яких можна переглянути у відповідному “дампі”.

Пошук збігів: підсанкційні журналісти ВГТРК "знайшлися" у "зливі" пошти з сервера компанії

Додаткові можливості

Система дає змогу встановлювати сповіщення на випадок, якщо в базу додано нові датасети й там з’являється згадка про необхідне прізвище чи іншу сутність (адресу, номер телефона тощо). До того ж вбудований графічний редактор дає змогу самостійно візуалізувати зв’язки між фігурантами датасетів. А також користувачі, у яких є навички програмування, можуть вивантажити мережеву інформацію з Алефа та працювати з нею у інших, зручних середовищах. Детальніше про це читайте тут.

Заходьте на Алеф і починайте працювати тут

Ми хочемо надати доступ до "зливів" насамперед українським дослідникам і журналістам. Тому просимо вас заповнити коротку форму для верифікації. Ми надамо вам доступ до "зливів" за тією електронною поштою, яку ви вкажете.

Проєкт здійснено за фінансової підтримки Міжнародного фонду «Відродження»