Росіяни створили "аналог" "Миротворця" й агресивно його просувають. Як він працює?

Наприкінці травня 2022 року в соцмережах почали організовану кампанію з доксінгу (практики зловмисного оприлюднення особистої інформації в інтернеті) українських військових, спецслужб, волонтерів і міжнародних тренерів, які допомагають Україні боротися проти російського вторгнення. Оператори цієї кампанії стверджують, що вони – група патріотично налаштованих російських хакерів, що бере участь у волонтерській діяльності, яку вони назвали проєктом "Немезіда" (Project Nemesis). Аналітикиня відкритих даних Еліз Томас підготувала розгорнутий аналіз цього проєкту для аналітичної групи "Інститут стратегічного діалогу" (Institute for Strategic Dialogue). ТЕКСТИ публікують адаптований переклад статті.

Проєкт "Немезіда" (на честь давньогрецької богині помсти – прим. пер.) включає вебсайт, на якому публікують фотографії та особисті дані сотень людей, що воюють від імені України, зокрема їхні дати народження, адреси, номери телефонів, номери паспортів, особисті профілі в соціальних мережах тощо. Він також має телеграм-канал, що публікує повідомлення кілька разів на день і висвітлює окремих людей, які зазнали доксінгу на сайті. І заохочує тисячі підписників знущатися з них або переслідувати. Станом на початок червня 2022 року також є ознаки ефективної медіастратегії для розширення "Немезіди".

Серед осіб, яких "доксять" на вебсайті, є ймовірні українські військові, зокрема члени батальйону "Азов" і "Правого сектора" — двох груп, які виділили через їхні зв’язки з ультраправими. Російська пропаганда істотно покладалася на спотворення реальної, але не надто поширеної проблеми зв’язків між українською армією та ультраправими й неонацистськими групами.

Автори проєкту також стверджують, що зламали й опублікували дані про 700 співробітників Служби безпеки України (СБУ). ISD не перевіряв ці дані. Російські державні ЗМІ повідомили, що співробітник російських спецслужб вважає їх справжніми.

Не зрозуміло, хто саме стоїть за "Немезідою" і який зв’язок вона може мати з російською державою чи спецслужбами. Однак очевидно, що це новий агресивний залп в інформаційній війні.

Для чого потрібен доксінг

Використання масового доксінгу як психологічної та інформаційної зброї стає дедалі поширенішою рисою сучасних політичних конфліктів. За останні два десятиліття онлайн-доксінг став важливою складовою технологічного насильства, спрямованого проти окремих людей. Це може відбуватись у контексті жорстоких міжособистісних стосунків, але багато атак доксінгу також мають політичну компоненту, наприклад, доксінг журналістів, політичних активістів, урядовців і навіть співробітників правоохоронних органів.

Масовий доксінг як зброя у воєнному конфлікті має кілька очевидних переваг для доксерів.

- Він дає змогу здійснювати персоналізовані масштабні атаки, створюючи емоційний і психологічний стрес для солдатів та їхніх сімей.

- Він може спричинити напругу й деморалізацію в рядах супротивника, якщо доксовані солдати вважають, що їхню особисту інформацію не було належно захищено.

- Це також цінний елемент пропаганди, яку доксери можуть використати, щоб мобілізувати та підштовхнути своїх прихильників, і вона пропонує потенціал для фактичного краудсорсингу переслідувань, дає змогу та заохочує розлючених прихильників контактувати й знущатися з цілей та їхніх родин.

У останніх військових і громадянських конфліктах було кілька прикладів таких масових доксінгових атак. Під час протестів у Гонконгу у 2019 році, наприклад, з’явився анонімний сайт, на якому публікували особисті дані протестувальників та їхніх прихильників, а також журналістів.

В Україні роль проукраїнського вебсайту "Миротворець" у доксінгу ймовірних прихильників і колабораціоністів Росії з 2014 року була дуже суперечливою. Волонтерський сайт заснував співробітник Міністерства внутрішніх справ України, який начебто має тісні зв’язки з українськими спецслужбами. Щонайменше двох людей було вбито через кілька днів після того, як їхні особисті дані та домашні адреси опублікували на сайті.

У 2017 році Верховний комісар ООН з прав людини закликав українську владу розпочати розслідувати діяльність сайту та змусити його видалити персональні дані. Станом на червень 2022 року сайт "Миротворець" і далі працює та публікує особисту інформацію.

Іншим прикладом доксінгу є те, що у квітні 2022 року хакерська група Anonymous заявила, що зламала особисті дані 120 тис. російських солдатів і опублікувала інформацію на вебсайті джерел DDoS Secrets.

Схоже, проєкт "Немезіда", який певним чином є проросійським еквівалентом "Миротворця", працює принаймні з середини березня 2022 року. Вебсайт створювали та наповнювали даними впродовж кількох місяців. Наприкінці травня 2022 року його оператори запустили російськомовний телеграм-канал і почали публічно рекламувати вебсайт та заохочувати користувачів телеграма та інших осіб активно працювати з даними.

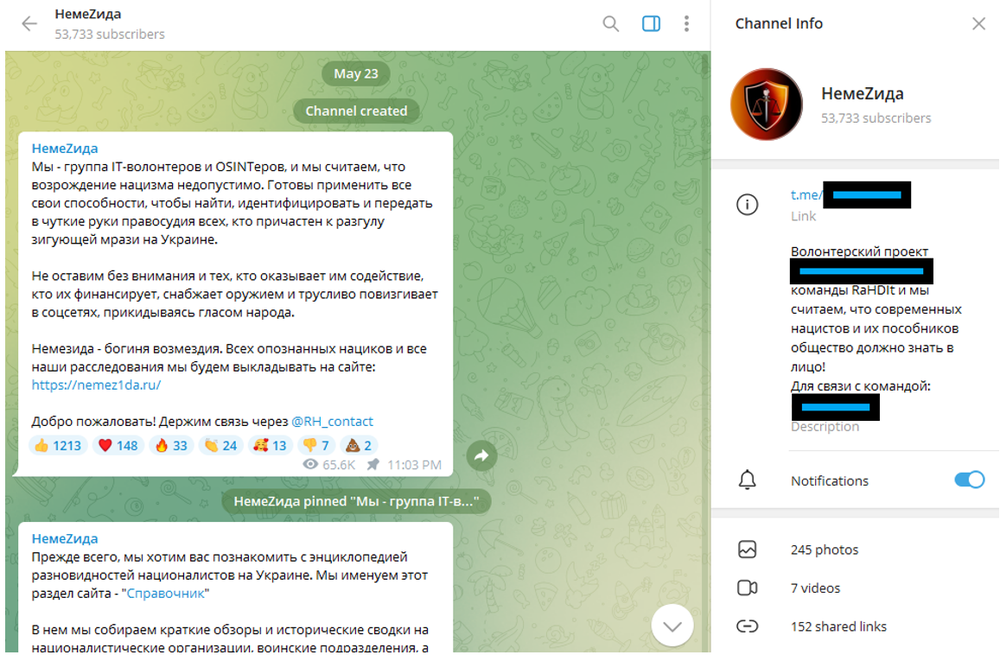

У вступному дописі у своєму телеграм-каналі оператори позиціонують себе як "ІТ-волонтерів та фахівців з OSINT", які мають на меті виловлювати та викривати українських нацистів і "тих, хто їм допомагає". В інших місцях вони називають себе RaHDit, групою російських патріотичних хакерів, яка від лютого взяла на себе відповідальність за численні онлайн-атаки на Україну.

Телеграм-канал проєкту "Немезіда" досяг швидкого та переважно органічного зростання кількості підписників — набрав приблизно 30 тис. читачів за перший тиждень і понад 50 тис. до кінця другого тижня. Таке зростання, ймовірно, пов’язане з тим, що його активно й неодноразово рекламували численні великі російські пропагандистські канали та показували російські державні ЗМІ в інтернеті й на телебаченні.

Яка мета "Немезіди"?

Очевидна мета проєкту — залякувати. У контексті війни доксінг може мати негайні наслідки для морального стану та оперативної безпеки під час бою. Доксінг звичайних солдатів та інших осіб, пов’язаних з військовими, також може наразити їх та їхніх близьких на переслідування й іншу потенційну небезпеку й зараз, і в майбутньому. У 2019 році, наприклад, повідомляли, що партнери нідерландських пілотів-винищувачів, які беруть участь у патрулюванні повітряного простору Балтії, отримували образливі телефонні дзвінки від "людей з російським акцентом".

Була також операція, зосереджена на доксінгу нібито ЛГБТКІ+ українців. Цькування на основі сексуальної приналежності створює додатковий вимір шкоди та потенційно наражає цих людей на гомофобію чи дискримінацію. Представник США в ООН попередив: США вважають, що російські війська можуть навмисно атакувати ЛГБТКІ+ населення. Люди та спільноти ЛГБТКІ+ зазнають інтенсивного переслідування та порушень прав людини на окупованих територіях сходу України від 2014 року.

Гомофобний доксінг є довгостроковою проблемою в Україні. Українські ультраправі телеграм-канали регулярно публікують особисті дані та фотографії ЛГБТКІ+ активістів, а також феміністок і лівих активістів. Такий доксінг раніше сприяв погрозам і переслідуванню деяких ЛГБТКІ+ осіб на території, підконтрольній уряду України.

Доксінг співробітників розвідувальної служби додає ще один рівень. Це демонстрування спроможності, спосіб повідомити українцям, світові та, мабуть, насамперед внутрішній аудиторії в Росії, що українська СБУ нібито не в змозі захистити власні системи від російських хакерів.

Хто такі хакери?

Автори "Немезіди", які називаються RaHDit, описують себе як "групу ІТ-волонтерів і фахівців з відкритих даних", які використовують свої хакерські навички, щоб підтримувати війну Росії в Україні з почуття обурення проти нацистів в Україні.

Скріншот першого допису та інформація про телеграм-канал проєкту

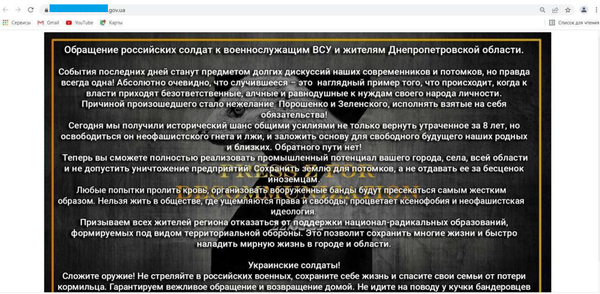

Виходячи з пошукових запитів у соціальних мережах і звіту фірми з кібербезпеки Mandiant, RaHDit не була відомою хакерською групою до вторгнення Росії в Україну в лютому 2022 року. Здається, ця назва вперше з’явилася на початку війни, коли було повідомлено, що російські ЗМІ згадували RaHDit у контексті зламу українських урядових і новинних сайтів. Це включало нібито ліквідацію 755 доменів .gov.ua.

3 березня прокремлівське видання Lenta.ru написало, що "джерело у сфері інформаційної безпеки" попередило їх про російську хакерську групу RaHDit, яка зламала сайти та опублікувала повідомлення для українців (Lenta зазначила, що вони не були в змозі перевірити ці твердження). Скріншоти ймовірного злому RaHDit також поширили в телеграмі на проросійських каналах.

Скріншот імовірного злому та атаки RaHDit на урядовий сайт України, поширений у проросійських телеграм-каналах

RaHDit — одна з кількох самозваних російських патріотичних хакерських груп, які матеріалізувалися після масштабного вторгнення Росії в Україну в лютому 2022 року. Серед інших груп — KillNet і XakNet.

RaHDit, KillNet, XakNet та потенційно інші, схоже, виникли, принаймні частково, як відповідь Росії на Anonymous та інші проукраїнські хактивістські групи. Є певний рівень співпраці між RaHDit і проросійською хакерською групою "Берегині", що діє від 2016 року нібито від імені групи українських жінок.

Є також певний рівень взаємної підтримки між RaHDit і KillNet. KillNet рекламує "Немезіду" на своєму каналі, а RaHDit робили публікації на каналі "Немезіди", щоб заохотити своїх підписників стежити за новим каналом KillNet.

На початку березня в телеграмі з’явилися дописи та відео, які стверджували, що KillNet зламали сервери СБУ і вкрали дані про співробітників. Немає свідчень, що ці дані, якщо вони взагалі були, хтось колись опублікував. Не зрозуміло, чи є зв'язок між цими даними та даними, опублікованими RaHDit.

Американська фірма з кібербезпеки Mandiant зазначає, що "рівень приналежності [цих груп] до російської держави поки невідомий". Одним з важливих аспектів спільноти хакерів і кібербезпеки в Росії є те, що часто існує сіра зона між недержавними й навіть злочинними хакерськими групами та спецслужбами. Це ускладнює встановлення чіткої атрибуції, навіть якщо діяльність явно походить від російських учасників.

Вебсайт

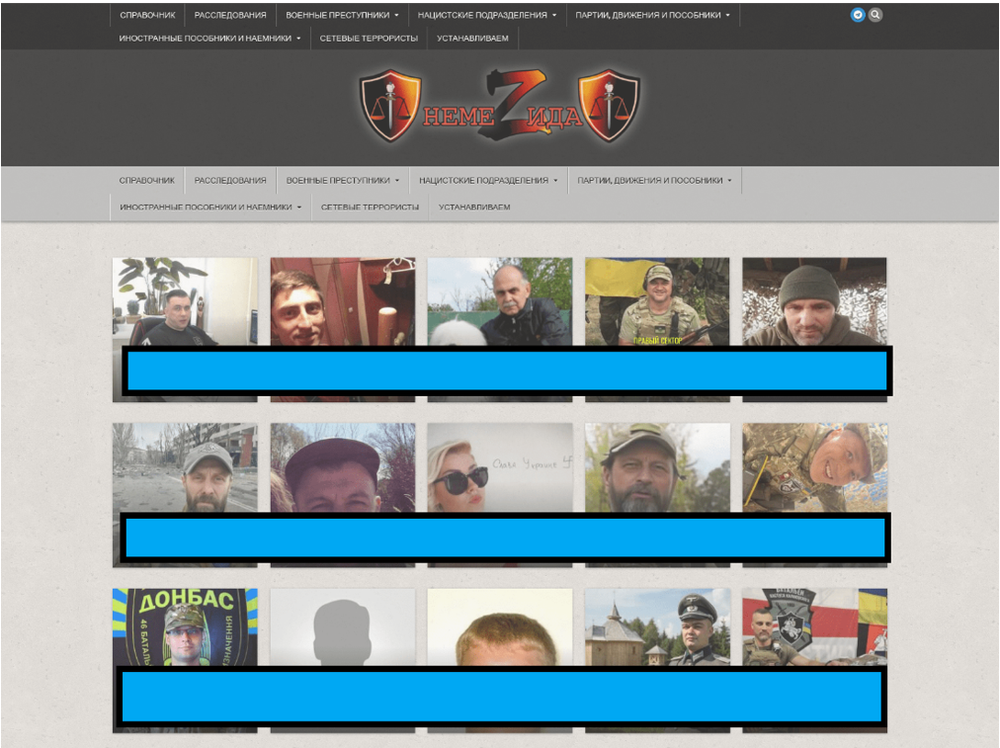

Скріншот домашньої сторінки "Немезіди" з іменами та деталями, прихованими ISD, зроблений 8 червня 2022 року

Ключовим елементом "Немезіди" є вебсайт, який публікує нібито особисту інформацію сотень українських військових і спецслужб, а також міжнародних військових інструкторів, які допомагають Україні в боротьбі з російськими окупантами.

На вебсайті перераховані профілі людей за кількома категоріями: "Військові злочинці", "Нацистські підрозділи" та "Мережеві терористи". Опублікована інформація про кожну людину істотно відрізняється. Певну інформацію, імовірно, взято з внутрішніх записів; в інших випадках, схоже, вона походить з відкритих джерел, таких як профілі в соціальних мережах.

Найважливішим елементом сайту нині є те, що він публікує дані про нібито 700 співробітників СБУ. У телеграм-дописі з повідомленням про публікацію цих даних у "Немезіді" натякнули, що зламали комп’ютер співробітника СБУ та викрали дані. ISD не перевіряв, чи ці дані вірогідні.

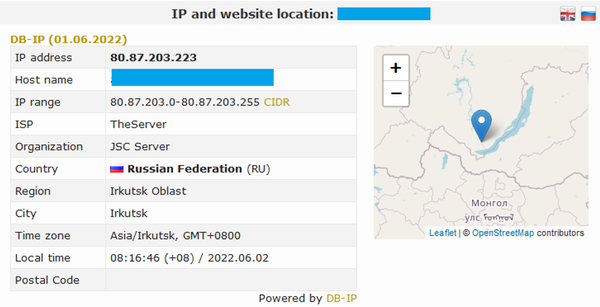

Вебсайт не надає інформації про те, хто ним керує. Домен nemez1da[.]ru було зареєстровано 13 березня 2022 року з використанням IP-адреси в Іркутську, Росія. Він використовує засоби захисту конфіденційності Whois, щоб приховати реєстраційні дані для домену, а також захист від розподілених атак на відмову в обслуговуванні (DDoS) від російського постачальника послуг DDoS-Guard. Виходячи з дат завантаження зображень на вебсайт, вміст, схоже, стабільно завантажували впродовж більш ніж двох місяців — з березня 2022 року й до публічного запуску сайту наприкінці травня 2022-го.

Запис PTR для домену вказує на інший домен із суфіксом .ru. Пов’язана електронна адреса DNS SOA належить тій самій особі.

Знімок екрана з деталями домена

Під час пошуку було знайдено облікові записи, які використовують один і той самий ідентифікатор, aleksandr.muhin.muhin на невеликій кількості вебсайтів, зокрема на платформі для відстеження фізичної активності, форумі для гірських велосипедів і платформі для вивчення англійської мови для російськомовних осіб. Хоча дескриптор характерний (є багато Олександрів Мухіних, але дуже мало вживань подвійного прізвища), це випадково й не підтверджено наявність зв’язку між цими обліковими записами та творцем (творцями) сайту.

Незвичайно те, що автори вебсайту також створили десятки субдоменів, які переспрямовують на домашню сторінку. Ці субдомени включено до загального сертифіката SSL основного домену. Багато з них містять, здавалося б, випадкову комбінацію доменів для інших, не пов’язаних сайтів або імен користувачів для різних форумів і сайтів соціальних мереж. Здається, немає спільної теми чи очевидного зв’язку, і незрозуміло, чому вони це зробили.

Знімок екрана SSL-пошуку для домену, зроблений 2 червня 2022 року

Телеграм-канал

Телеграм-канал проєкту було створено 23 травня, і станом на 6 червня він мав майже 50 тис. підписників. Редактори каналу роблять публікації кілька разів на день і висвітлюють конкретних людей, яких було доксовано на сайт. Немає чітко помітної моделі розкладу публікацій.

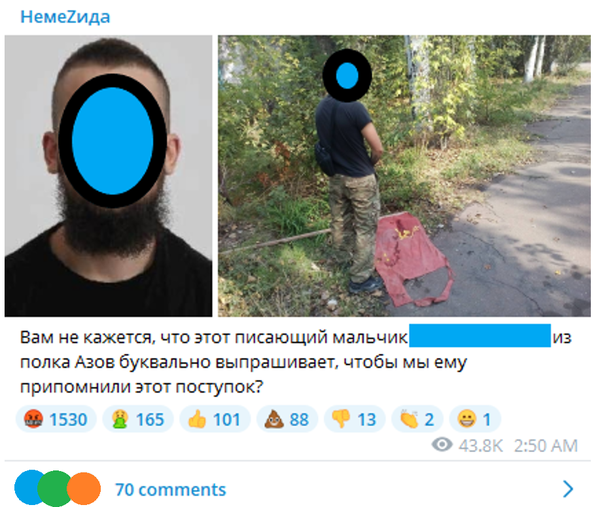

Канал заохочує коментарі, а публікації явно спрямовані на те, щоб викликати почуття обурення в російських підписників. У наведеному нижче прикладі канал опублікував фотографію чоловіка, який мочиться на радянський прапор. У тексті допису запитують: "Чи не здається вам, що цей пісяючий хлопець [ім’я видалено] з полку «Азов» благає, щоб ми згадали про його вчинок?".

Скріншот допису в телеграм-каналі @nemez1da_ru, опублікований 26 травня 2022 р., зроблений 2 червня 2022 р.

Дописи, у яких висвітлюють конкретних осіб як об’єкти обурення, зосереджені на двох основних напрямах: нібито нацисти та прихильники ультраправих, і нібито ЛГБТКІ+ особи. Тон дописів трактує ці ймовірні характеристики як більш-менш однаково погані й навмисно розпалює гомофобні та жорстокі коментарі від підписників каналу. Це явна данина гомофобній риториці та діям путінського режиму й у самій Росії, й конкретно щодо війни в Україні.

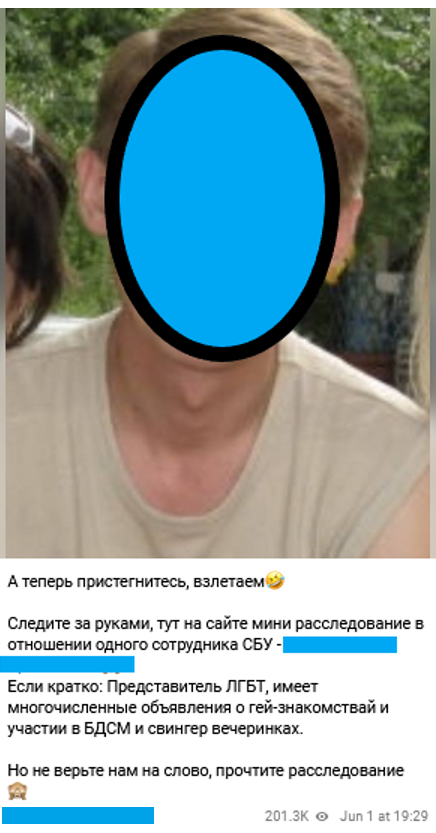

Нижче, наприклад, пост з доксінгом нібито гея-співробітника СБУ. Публікація містить посилання на детальне "розслідування" його ймовірного використання вебсайтів для гей-знайомств.

Скріншот допису в каналі @nemez1da_ru в телеграмі, опублікований 1 червня 2022 р., зроблений 7 червня 2022 р.

Телеграм-канал також використовують для активного залучення представників громадськості. Підписникам пропонують надсилати власну інформацію та поради для можливого включення на вебсайт. Канал заохочував підписників використовувати інформацію, опубліковану на їхньому сайті, для переслідування.

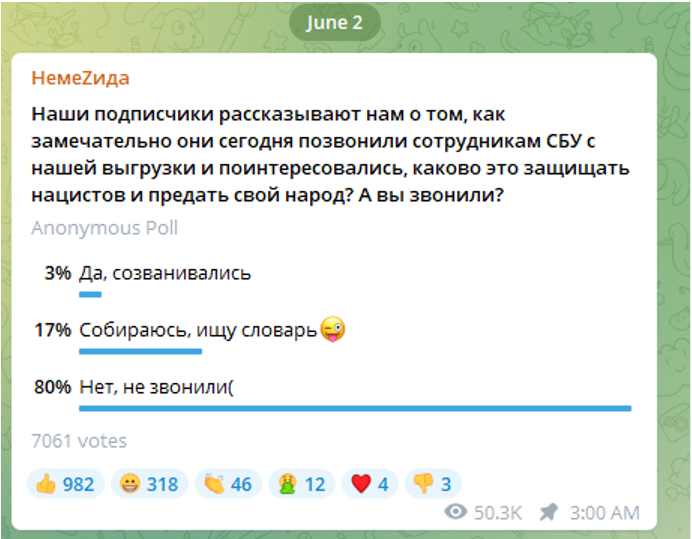

2 червня, наступного дня після того, як проєкт "Немезіда" оприлюднив нібито дані співробітників СБУ, канал опублікував опитування підписників, чи використовували вони опубліковані телефонні номери для дзвінків і переслідувань співробітників СБУ. Лише 3% (із 7061 респондента) відповіли ствердно. За даними телеграму, публікацію переглянули понад 50 300 людей. Той факт, що вони опублікували опитування, вказує, що мета операції не обмежується публікацією матеріалу для їхніх підписників – вони також хочуть, щоб ці підписники використовували її для переслідування своїх жертв доксінгу, та мають на меті збирати дані про кількість цих підписників.

Скріншот допису в телеграм-каналі @nemez1da_ru, опублікований 2 червня 2022 р., зроблений 7 червня 2022 р.

Схоже, зростання підписників телеграм-каналу було переважно органічним. У перший тиждень своєї роботи канал неодноразово згадували й поширювали кілька великих прокремлівських пропагандистських телеграм-каналів, що залучило тисячі підписників. Наприклад, 26 травня канал отримав 54 згадки з інших каналів і понад 10 тис. нових читачів за один день.

Однак найбільший поштовх на сьогодні відбувся після появи члена RaHDit у російських державних ЗМІ "РИА Новости" та "Известия". Після цих інтерв’ю, про які йтиметься далі, за добу 2 червня канал отримав 15 093 нових підписників.

Медіастратегія

Під час виступу в ЗМІ 2 червня, який збігся з оприлюдненням даних СБУ напередодні та, ймовірно, був йому присвяченим, учасник RaHDit дав відеоінтерв’ю (показавши потилицю та використовуючи голосовий модулятор) російському державному ЗМІ "РИА Новости".

В інтерв’ю спікер стверджував, що RaHDit отримали документи від групи "Берегині". Спікер заявив, що ці докази нібито доводять, що Україна планувала напад на РФ та окуповані території Донбасу та Криму. Тоді спікер припустив, що через це "воєнну спецоперацію" Росії в Україні було виправдано як превентивний оборонний удар. Він також заявив, що має докази, наче Україна роками здійснювала психологічні операції проти Росії. "РИА Новости" також повідомляли, що джерело в російських спецслужбах нібито перевірило вірогідність зламаних даних СБУ, які опублікували організатори проєкту.

В іншому інтерв’ю російському виданню "Известия", також опублікованому 2 червня, учасника RaHDit (який цілком міг бути тією самою людиною) знову було знято ззаду та з модулятором голосу. Це інтерв’ю було більше присвячено проєкту та зламаним даним співробітників СБУ. В інтерв’ю спікер стверджував, що деяких співробітників узяли на роботу попри порушення законодавства в минулому, наркозалежність чи проблеми з азартними іграми.

Медіастратегія RaHDit виявилася досить ефективною для поширення новин про зламані дані СБУ. Згодом два інтерв’ю підібрали й перепублікували чи переказали багато російськомовних і деякі міжнародні ЗМІ. Це дало новинам змогу охопити значно ширшу аудиторію, ніж сайт "Немезіди" міг би досягти сам по собі.

8 червня хакер RaHDit знову з’явився в російських державних ЗМІ (хоча це висвітлення базується на попередніх інтерв’ю), пояснюючи, чому між Зеленським і українськими військовими нібито виникають суперечності.

Більша картина

Незалежно від того, хто саме стоїть за "Немезідою", вона слугує інтересам російської держави на багатьох рівнях.

По-перше, прагне посилити пропагандистський наратив російського уряду про розгул нацизму в Україні, особливо серед українських військових. До того ж це також в інтересах Кремля посилює гомофобію заради політичної вигоди. Поява RaHDit у російських державних ЗМІ також підкріпила наративи російського уряду. Зокрема твердження про наявність доказів того, що російське вторгнення в Україну було виправданим на підставі того, що Україна нібито планувала превентивний удар по окупованих територіях Криму та Донбасу.

По-друге, це демонстрування спроможності Росії та присоромлення для українських спецслужб і військових. Незалежно від того, чи є ймовірно зламані дані СБУ вірогідними, думка про те, що російські хакери легко скомпрометували СБУ та викрили її співробітників, могла б завдати шкоди репутації СБУ та моральному духу України.

По-третє, це є російською відповіддю на використання українцями та їхніми прихильниками збройного доксінгу через "Миротворець" і проєкти хакерів з Anonymous.

Це відносно нова операція, і вона триває досі. Залишається багато незрозумілих моментів щодо того, хто за це відповідальний, рівень їхніх ресурсів і джерело інформації. Що здається очевидним, то це те, що такі операції зламування й витоку даних у поєднанні з особистими даними та використанням проти окремих осіб, імовірно, відіграватимуть дедалі більшу роль у кібер- та інформаційній війні в майбутньому.